¿Tu tienda en línea cumple con los requisitos y normativas PCI DSS? Al emprender un negocio en línea y facilitar transacciones electrónicas, es esencial cumplir con una serie de requisitos establecidos por las principales compañías procesadoras de pagos. Antes de seleccionar un sistema de gestión de contenidos o embarcarte en el desarrollo de tu ecommerce, es crucial realizar una investigación exhaustiva para asegurarte de que el software elegido o desarrollado cumpla con los requisitos necesarios para procesar pagos de manera segura en tu plataforma.

La PCI DSS (Payment Card Industry Data Security Standard) es una normativa de seguridad que se aplica a entornos que procesan, transmiten o almacenan datos de tarjetas bancarias. Por lo tanto, vemos que dicha normativa es de total aplicación para plataformas de eCommerce que integren pagos con tarjetas.

Los diferentes agentes implicados en la normativa se describen a continuación:

- Titular de tarjeta (Cardholder): persona que posee una tarjeta bancaria de crédito o débito, asociada a una cuenta bancaria.

- Marca de pago: organizaciones responsables de las tarjetas de crédito y débito. Las marcas de pago que forman el PCI SSC (responsable de la normativa PCI DSS) son VISA, MasterCard, American Express, JCB y Discover.

- Emisor: institución financiera que mantiene contratos y emisiones de tarjetas con sus titulares. Son los responsables de la administración de las cuentas de los titulares, así como de aprobar las solicitudes de autorización.

- Adquiriente: miembro de una marca de tarjetas de pago que mantiene relaciones y cuentas para los comercios que aceptan las tarjetas (intermediario entre un comercio y una marca de tarjeta, normalmente una entidad bancaria).

- Comercio: negocio que cumple con los estándares de calificación de una marca de pago y que se encuentra aprobado por un adquiriente.

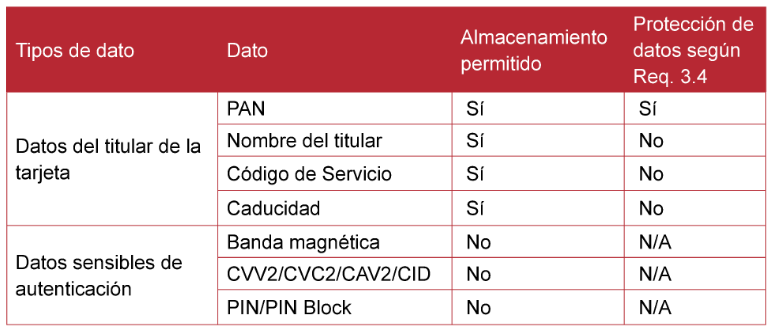

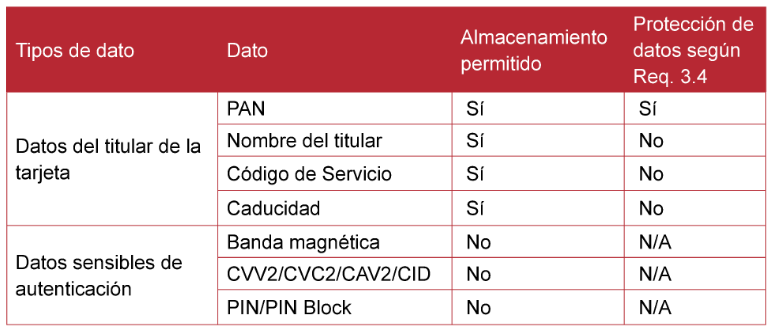

- Proveedor de servicio: entidad que presta servicios a otras entidades afectadas por el estándar PCI DSS. Algunos ejemplos de servicios pueden ser: acceso a Internet, desarrollo de software a medida, alojamiento de aplicaciones web, etc. Los datos de tarjeta a los que aplica la normativa son tanto los datos del titular (PAN, nombre del titular, caducidad y código de servicio), como los datos sensibles de autenticación (banda magnética, CVV2/CVC2/CAV2/CID y PIN/PIN block).

Aunque la normativa permite el almacenamiento de algunos de estos datos (siempre que exista justificación de negocio y se empleen las medidas de seguridad adecuadas), prohíbe el almacenamiento de otros de estos datos, como se puede observar en la siguiente tabla.

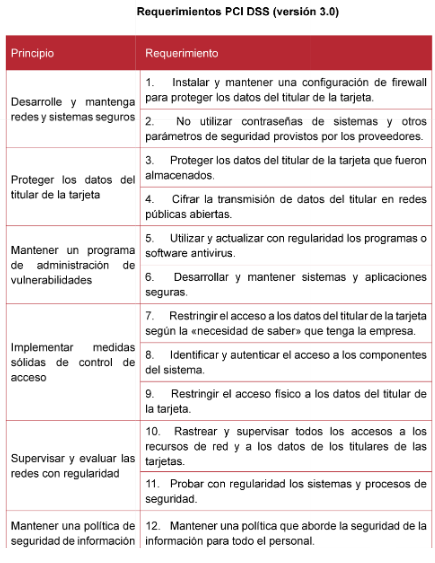

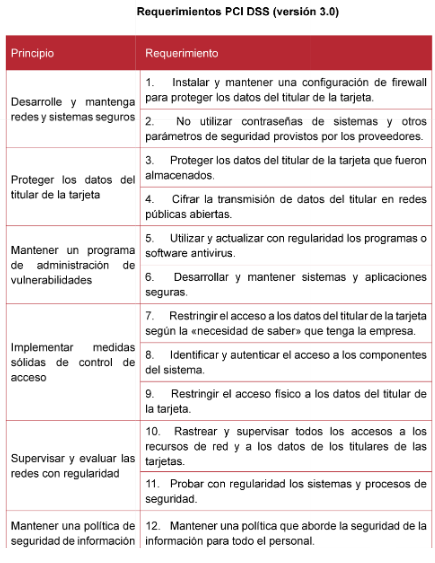

Cada versión de la normativa PCI DSS dispone de un ciclo de vida de 3 años, y es monitorizada durante este tiempo por el PCI Security Standards Council, que es un organismo formado por las principales marcas de tarjeta (VISA, Master- Card, American Express, JCB y Discover) y que se encarga de publicar y mantener los estándares PCI. Actualmente nos encontramos en la versión 4.0, sin embargo para el siguiente ejemplo mostraremos la versión 3.0 que entró en vigencia en Octubre/Noviembre de 2013, y de obligado cumplimiento desde Enero de 2015. Dicha normativa está conformada por 12 Requerimientos principales, y estos son agrupados a su vez en 6 Principios, que aparecen en la tabla a continuación.

A continuación, procedemos a analizar cada uno de estos 12 requerimientos de seguridad, haciendo énfasis en sus puntos clave y dando consejos sobre cómo lograr el cumplimiento de los mismos.

Requerimiento 1

Instalar y mantener una configuración de firewall para proteger los datos del titular de la tarjeta. Este requerimiento se centra en la seguridad perimetral del entorno de cumplimiento y su objetivo es que se instale y se mantenga una infraestructura de firewalls o cortafuegos, así como de otros dispositivos de red, que supongan un primer nivel de protección frente a amenazas que provengan del entorno exterior hacia el entorno PCI DSS.

Requerimiento 2

No utilizar contraseñas de sistemas y otros parámetros de seguridad provistos por los proveedores. Este requerimiento está enfocado a la debida fortificación de los parámetros de seguridad de todos los elementos que conforman el entorno de cumplimiento PCI DSS, y eso incluye servidores, elementos de red y otros dispositivos configurables relacionados con el entorno. Para ello, es necesario que se desarrollen normas de configuración para todos ellos, actualizadas y basadas en las mejores prácticas de la industria, que den pautas sobre su correcto abastionamiento.

Requerimiento 3

Proteger los datos del titular de la tarjeta que fueron almacenados. Este requerimiento se enfoca hacia la protección de la información relativa a tarjetas de pago que sea almacenada en un entorno PCI DSS, tanto de manera temporal como de manera permanente. Para lograrlo, se debe almacenar la menor cantidad de información de tarjetas de pago necesaria para el curso del negocio, y el menor tiempo posible. Cuando el PAN sea almacenado en el entorno, dicho almacenamiento se deberá realizar bajo métodos que lo hagan ilegible en cualquier ubicación.

Requerimiento 4

Cifrar la transmisión de los datos del titular de la tarjeta en redes públicas abiertas. Este requerimiento cubre la necesidad de que se cifren todas las comunicaciones por redes públicas en las que se transmitan datos de tarjetas. En este tipo de canales de transmisión, se deben utilizar metodologías de cifrado robusto reconocidas por la industria, como TLS 1.2, IPSEC, SSH v2, VPN, etc. Las redes inalámbricas, por su parte, deberán implementar también métodos de cifrado robustos (como WPA2 con 802.11i en el caso de las redes WiFi).

Requerimiento 5

Utilizar y actualizar con regularidad los programas o software antivirus. Este requerimiento establece las pautas necesarias para que los diferentes servidores y equipos del entorno de cumplimiento cuenten con software antivirus activo y actualizado, de manera que se encuentren protegidos contra antivirus, gusanos, troyanos y todo tipo de malware en general. Para lograr dichos objetivos, se deberá instalar y mantener operativo software antivirus en todos los sistemas del entorno de cumplimiento susceptibles de ser afectados por malware.

Requerimiento 6

Desarrollar y mantener sistemas y aplicaciones seguras. Este requerimiento pretende que se establezca una metodología de desarrollo de software que incorpore la seguridad en todo el ciclo de vida del desarrollo, así como que el nivel de parcheado de sistemas sea el adecuado, de manera que las aplicaciones y sistemas resultantes sean seguros frente a los ataques más comunes. Para ello, será necesario definir un correcto ciclo de vida de desarrollo de software (SDLC-Software Development Life Cicle), así como seguir guías de desarrollo seguro para los diferentes lenguajes de programación utilizados, basadas en las normas o mejores prácticas de la industria.

Requerimiento 7

Restringir el acceso a los datos del titular de la tarjeta según la «necesidad de saber» que tenga la empresa. Dicho requerimiento se ocupa de que solo el personal autorizado y con necesidad de negocio para ello, pueda acceder a los datos de tarjetas de pago contenidos en el entorno de cumplimiento. Para ello, se deberá limitar el acceso a los datos y componentes de sistema a aquellos individuos que lo necesiten, bajo justificación y para la operativa de negocio a la que están asignados.

Requerimiento 8

Identificar y autenticar el acceso a los componentes del sistema. Este requerimiento va muy ligado al anterior, y en él se especifican las medidas de seguridad a seguir para que la identificación y la autenticación de los usuarios en los accesos a datos o componentes de sistema del entorno sean las adecuadas. Además, las cuentas con acceso al entorno deberán disponer de una política de seguridad adecuada, con bloqueo tras seis intentos de acceso fallidos, caducidad de 90 días, histórico de cuatro contraseñas, etc. Y las conexiones remotas al entorno deberán realizarse a través de una autenticación de doble factor.

Requerimiento 9

Restringir el acceso físico a los datos del titular de la tarjeta. El requerimiento 9 contempla la seguridad física del entorno de cumplimiento, incluyendo en su alcance las instalaciones, Centros de Procesado de Datos (CPD) y todas las áreas que lo conforman. Para ello, se deberán implementar controles de acceso físico, de manera que se limiten los accesos a los imprescindibles para la operativa de negocio de la entidad.

Requerimiento 10

Rastrear y supervisar todos los accesos a los recursos de red y a los datos de los titulares de las tarjetas. Este requerimiento cubre la necesidad de disponer y mantener registros de auditoría o logs en todas y cada una de las tecnologías del entorno de cumplimiento, de manera que se monitoricen todos los accesos y acciones realizadas tanto a datos de tarjeta como a las configuraciones de los sistemas. Dichas pistas o registros de auditoría deberán registrar todas las acciones realizadas sobre el entorno de cumplimiento PCI DSS.

Requerimiento 11

Probar con regularidad los sistemas y procesos de seguridad. Este requerimiento cubre la necesidad de realizar pruebas de seguridad periódicamente en el entorno de cumplimiento, de manera que se asegure que no existan vulnerabilidades en el mismo. Para ello, es necesario que se implementen escaneos trimestrales de vulnerabilidades, además de escaneos de búsqueda de puntos de acceso inalámbricos y pruebas de penetración. También será necesario implementar Sistemas de Detección/ Prevención de Intrusos (IDS/IPS), así como mecanismos de Monitorización de Integridad de Ficheros (FIM-File Integrity Monitoring) en el entorno.

Requerimiento 12

Mantener una política que aborde la seguridad de la información para todo el personal. El último requerimiento de la normativa establece la necesidad de que exista y se mantenga una correcta política de seguridad en todos los procedimientos y aspectos de seguridad relativos al entorno de cumplimiento. Para ello, será necesario que se establezca, se mantenga actualizada y se distribuya al personal implicado una correcta política de seguridad, que cubra las necesidades, obligaciones y responsabilidades de todo personal implicado en el entorno. Además, también se deberá realizar un análisis de riesgos anual, implantar programas formales de concienciación, implementar estrictas medidas de control y monitorización de proveedores, y definir un plan de respuesta a incidentes de seguridad en la entidad.